Le compte d'utilisateur dans Windows. Contrôle de compte d'utilisateur dans Windows 7

Probablement aujourd'hui, il n'y a pas une seule personne quiJe n'aurais pas rencontré une situation où plusieurs personnes travaillent sur le même ordinateur, chacune d'entre elles se connectant au système sous son propre identifiant et mot de passe (le compte d'utilisateur sous Windows). Mais loin de tous les utilisateurs savent ce qu'est la “comptabilité” et comment changer ou contrôler ses paramètres de base.

Qu'est-ce qu'un compte d'utilisateur?

Le terme désignant un comptevient de la traduction habituelle de l'expression anglaise User Account. En d’autres termes, il s’agit de l’identification d’un compte utilisateur par un système informatique avec différents niveaux d’accès aux informations, paramètres, paramètres personnels, programmes utilisés, etc.

Nul besoin d’expliquer cela avec les comptes que nousNous sommes confrontés partout. Même une adresse électronique normale sur un serveur de messagerie gratuit peut être interprétée comme un «compte utilisateur». Il en va de même, par exemple, pour les jeux en ligne, les utilisateurs travaillant sur des terminaux informatiques connectés à un réseau local, des programmes tels que Skype, ICQ, etc. En général, si l’on parle un langage simple, il s’agit des données d’enregistrement de l’utilisateur. Mais ici, tous ces types de "comptabilité" diffèrent assez fortement. Maintenant, il sera considéré exactement les comptes utilisateurs de Windows 10, ainsi que les versions 8, 7 et autres du système d'exploitation. Fondamentalement, leur essence pour tous les "systèmes d'exploitation" reste la même.

Quels sont les avantages d'un compte utilisateur?

Alors d'abord, voyons ce queavantages du compte. Tout d’abord, il convient de noter que tout utilisateur qui n’a pas accès aux informations au niveau administratif peut avoir toute confiance en sa propre sécurité - du point de vue qu'aucune autre personne égale à lui en termes de droits d’accès ne peut consulter ses informations personnelles. fichiers, historique du travail sur Internet, modification de données personnelles ou autre chose.

Il se trouve que le système cache simplement tous cesfichiers des regards indiscrets, mais uniquement si les dossiers et les documents ne sont pas dotés du statut de partage, lorsque de tels fichiers peuvent être utilisés par tous les utilisateurs de l’ordinateur, par exemple dans un réseau local ou virtuel. Du point de vue de la confidentialité, c'est très bien, et seul l'administrateur de l'ordinateur ou l'administrateur système du réseau local (sysadmin) dispose d'un accès complet. Voyons quelles sont ses fonctions.

Administrateur

En ce qui concerne le principal (créé à l'origine)Compte administrateur, décrivez ce «compte» comme fournissant à une seule personne des droits d'accès complets aux informations, en modifiant la configuration des paramètres système, en installant ou en supprimant des programmes et des applications, ainsi qu'en gérant d'autres comptes.

En termes simples, l'administrateur estL'utilisateur le plus important pour qui il n'y a aucune restriction sur le travail avec un ordinateur et le système d'exploitation et qui dispose de privilèges exclusifs pour effectuer certaines actions. Et c’est l’administrateur qui contrôle totalement les comptes d’utilisateur avec la possibilité d’accorder des droits ou de limiter les capacités de tout autre utilisateur.

Mais la chose intéressante est que l'ordinateursystèmes (si seulement un ou plusieurs systèmes d'exploitation sont installés), il peut y avoir un ou plusieurs administrateurs. Mieux - si un. Et bien sûr, en parallèle, il peut y avoir des utilisateurs avec pratiquement les mêmes droits, mais une telle hiérarchie peut être comparée, par exemple, à l'armée.

Supposons qu'il y ait deux officiers au grade de colonel. L'un d'entre eux, selon le poste, est le commandant du régiment et le second est le chef d'état-major. Le titre correspond aux droits d'accès, le titre correspond au type d'utilisateur. Probablement, il est clair que dans une unité (un ordinateur dans notre cas), le commandant de régiment a le statut d’administrateur et le chef d’état-major (ci-dessous) - le statut d’utilisateur avec certaines restrictions de droits.

Types d'utilisateurs

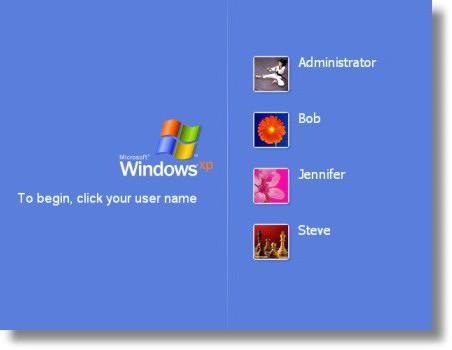

Passons maintenant directement auutilisateurs et groupes. En règle générale, tous les types de comptes d'utilisateurs dans Windows sont divisés en trois types: administrateur, utilisateur avec accès normal (compte d'utilisateur standard) et invité («invité»).

Comme déjà compris, l'administrateur a absolumenttous les droits, les utilisateurs ordinaires sont autorisés à travailler simplement avec un terminal informatique spécifique. Les invités sont, en gros, des étrangers qui ont des droits minimaux (seulement pour se connecter au système, mais pas plus)

Quant aux groupes, ils sont complètement arbitraires.peut créer lui-même un administrateur, en quantité illimitée. En fait, les utilisateurs disposant de certains droits et autorisations peuvent être regroupés dans différents groupes ou sur une autre base, par exemple, ils appartiennent à une certaine structure dans la gestion de l'entreprise (service technique, comptabilité, etc.).

Contrôle de compte d'utilisateur

Comme pour le contrôle, les fonctions principales sont attribuéesc'est sur l'administrateur. Dans ce cas, le système sert uniquement à faire respecter les droits des utilisateurs ou à maintenir un certain niveau de sécurité.

Il convient de noter que le contrôleLes comptes d'utilisateur (Windows 7, par exemple) ne peuvent être utilisés que lorsque vous vous connectez au système à l'aide du mot de passe de connexion et du mot de passe administrateur. Aucun autre utilisateur n'a le droit de modifier les paramètres du "compte", d'octroyer des droits sur des actions ou d'éliminer des restrictions.

Ici, il convient de noter un moment important. Bien que le système lui-même permette le contrôle des comptes d'utilisateurs, Windows 7 et d'autres versions plus récentes du système d'exploitation peuvent octroyer des droits d'administrateur temporaires aux utilisateurs (à moins que cela ne soit contraire aux paramètres de sécurité et de stratégie de groupe). Pour ce faire, dans le menu contextuel de démarrage des programmes, il existe une ligne de lancement spéciale de la part de l'administrateur. Cette approche permet aux utilisateurs, par exemple, d'installer leurs propres applications ou d'utiliser les mêmes versions portables de programmes qui n'apportent pas de modifications critiques au registre ni de paramètres de sécurité.

Droits d'accès et restrictions imposées aux comptes

En ce qui concerne les restrictions aux droits, elles peuvent êtrebeaucoup Le fait est que le contrôle de compte d'utilisateur de la 8ème, 7ème ou 10ème version de Windows fournit une gamme suffisamment large de ce qui peut être autorisé ou refusé à l'utilisateur avec certains droits.

Ainsi, dans la plupart des cas, le principalLes restrictions pour les utilisateurs dont le niveau d'administration est inférieur au niveau admin peuvent être les suivantes: interdiction d'accéder au registre et de son édition, modification des paramètres de sécurité ou des paramètres de stratégie de groupe.

Dans le même temps, il en résulte une interdiction deinstaller certains programmes, utiliser des applications déjà installées ou travailler avec certains types de fichiers et de dossiers, lire des supports amovibles, etc. Cette étape est raisonnable, car un utilisateur inexpérimenté peut facilement essayer d'afficher des fichiers sur un lecteur flash infecté par un virus ou d'installer un programme suspect. le terminal étant connecté au réseau local, le virus peut facilement migrer vers d'autres machines et causer des dommages, de sorte que tous les terminaux ne fonctionneront pas.

C'est pourquoi dans le même "lokalka" souventune configuration système plutôt intéressante est appliquée. Dans la version standard, chaque terminal dispose de son propre «système d'exploitation» (quelle que soit sa modification), qui fonctionne indépendamment du serveur central.

Dans le second cas, l'ordinateur fonctionnele système en tant que tel est totalement absent (parfois, il n’ya même pas de disque dur) et le chargement du système d’exploitation en réseau se produit à partir d’un seul serveur distant pour tous les terminaux. Ce type de démarrage est visible dans les paramètres du BIOS (généralement appelés démarrage PXE ou démarrage réseau). Les avantages d’un tel démarrage de Windows sont évidents, car l’utilisateur, quel que soit son choix, ne peut modifier aucun paramètre, même le plus simple.

Créer un compte sous Windows

Pour le moment, nous allons laisser de côté le contrôle de la comptabilitéenregistrements utilisateur et d’étudier comment créer un "compte" d’un type ou d’un autre. Comme mentionné ci-dessus, après une nouvelle installation du système, l'utilisateur reçoit les droits d'administrateur. C'est lui qui a le droit exclusif de créer, supprimer ou modifier tout compte présent dans le système.

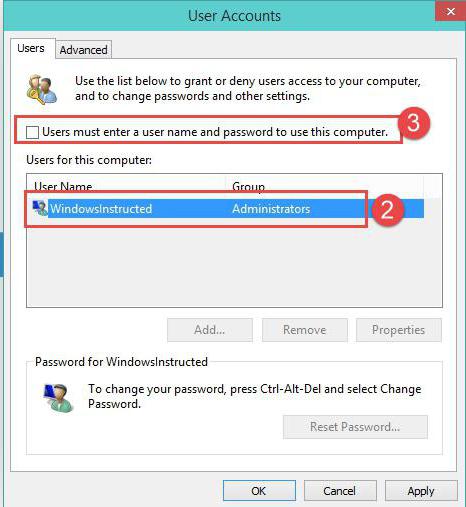

Pour créer une nouvelle entrée sur l'ordinateur localdans le cas le plus simple, vous devez accéder à la section appropriée "Panneau de configuration", puis choisir de créer un nouveau "compte", entrer le nom ("Peter", "Vasya" n'est pas important) et déterminer le type d'enregistrement (accès normal ou administrateur), et puis confirmez vos actions. Après cela, dans la même section, vous pouvez créer un identifiant et un mot de passe qui seront utilisés lors de la connexion au système. Vous pouvez également modifier l'image et d'autres options disponibles pour cet enregistrement d'enregistrement. Et, bien sûr, les mots de passe et les comptes d'utilisateurs de l'administrateur peuvent être modifiés même sans l'intervention des utilisateurs eux-mêmes. En fait, dans certains cas (restriction des droits, par exemple), leur consentement n'est pas requis. Mais le plus souvent, cela concerne les réseaux locaux et les administrateurs système, lorsque l'utilisateur est en quelque sorte coupable et a endommagé le système.

Gérer les paramètres du compte personnel

En termes de gestion, compte utilisateurn'importe quel niveau est contrôlé directement par l'administrateur. Cependant, l'utilisateur peut modifier certains paramètres du système, par exemple le papier peint du bureau, redimensionner les fenêtres, etc.

Quant aux droits de changer plus sérieuxparamètres, l'administrateur peut les fournir via le menu de contrôle dans lequel se trouve le compte spécifié. Un autre utilisateur ne peut rien changer. Voyons quels réglages peuvent être effectués dans ce cas.

Modification des paramètres de base des comptes

Tout d’abord, l’administrateur peut configurerdroits d’accès aux paramètres du système, programmes et à certains types de fichiers. Tout cela est défini soit dans la section ci-dessus, soit dans le client de stratégie de groupe.

Cependant, vous pouvez utiliser la section en premierutilisateurs et groupes locaux pour ajouter un utilisateur. Pour ce faire, la commande lusrmgr.msc est entrée dans le menu Exécuter, et dans le menu Gestion de l’ordinateur, il s’agit de la section utilisateur, où le menu contextuel est affiché avec la possibilité d’ajouter une nouvelle personne. Vous pouvez l'ajouter à un groupe via le menu des propriétés, où l'appartenance au groupe est sélectionnée, puis le nom du groupe de travail et la recherche de noms sont entrés, ou via la recherche de groupe elle-même, en utilisant le bouton Avancé à l'avance. Il ne reste plus qu'à confirmer le choix.

Si nous parlons de droits d’accès à certainsIl est préférable d’utiliser les paramètres de contrôle du «Panneau de configuration» ou de la configuration du système (msconfig) en choisissant le menu de service et les paramètres de contrôle, mais vous en saurez plus à ce sujet ultérieurement. Dans l'éditeur de stratégie de groupe, vous pouvez également définir les priorités correspondantes (le nombre de paramètres est suffisant).

Supprimer un compte

Vous pouvez supprimer ou désactiver n'importe quel "compte"produire à partir du même «Panneau de configuration», où vous sélectionnez simplement la ligne de suppression dans le menu de contrôle d’un autre compte (bien entendu, lorsque vous vous connectez au système en tant qu’administrateur). C’est tout.

Ensuite, l'utilisateur peut essayer de se connecter.Après cela, recevez une notification indiquant que le compte d'utilisateur est désactivé. Il ne sera pas possible de le restaurer après la suppression, vous devrez donc en créer un nouveau pour le compte de l'administrateur. Cependant, lors de la suppression d'un enregistrement, vous pouvez enregistrer des fichiers personnalisés qui seront disponibles à la fin de la procédure.

Désactiver le contrôle de compte d'utilisateur via le "Panneau de configuration"

Si nous parlons de la façon de désactiver le contrôle des comptes d'utilisateurs, la première chose à faire est d'utiliser le Panneau de configuration.

Ici, vous devez sélectionner le menu des options et dans la fenêtre,là où se trouve le curseur vertical, déplacez simplement ce dernier vers la position la plus basse correspondant au paramètre «Jamais notifier», ce qui signifie simplement que le système ne va émettre aucun avertissement concernant la modification de la configuration.

Désactiver le contrôle de compte d'utilisateur via la ligne de commande

Comme mentionné ci-dessus, dans le menu "Exécuter", vous pouvezutilisez la commande msconfig en passant à la section «Outils» ou «Outils», où le paramètre est sélectionné, ce qui correspond au contrôle des comptes d'utilisateurs.

Sélectionnez cette ligne, puis cliquez sur le bouton "Démarrer",après quoi nous effectuons les actions indiquées ci-dessus. Toutefois, l'accès à la déconnexion peut être simplifié si la chaîne UserAccountControlSettings.exe est immédiatement entrée en tant que commande. Alors tout est pareil.

Vous pouvez bien sûr utiliser l'éditeur de registre avecen modifiant le paramètre EnableLUA (en modifiant la valeur sur «0»), situé dans la branche PoliciesSystem de l'arborescence logicielle HKEY_LOCAL_MACHINES ou ultérieure, ou en utilisant le gestionnaire de commandes Windows (dans les deux cas, le compte d'utilisateur restera désactivé). Cependant, ces méthodes seront quelque peu difficiles pour un utilisateur ordinaire.

Au lieu d'une postface

Voici un bref et tout ce qui concerneC'est un "compte" qui contrôle les comptes d'utilisateurs sur l'ordinateur local. Il ne traitait pas de sujets liés à des actions similaires de la part de l'administrateur du réseau local, mais, en principe, on pourrait dire que toutes les procédures de base sont presque identiques, sauf que parfois certains changements et paramètres peuvent affecter les protocoles Internet. Mais ceci, comme on dit, est une autre question.