Vulnérabilités des sites. Vérifiez le site. Un programme d'analyse d'un site pour une vulnérabilité

Le problème de la sécurité des sites Web n'a jamaisC'était aussi net qu'au 21ème siècle. Bien sûr, cela est dû à la diffusion complète d'Internet dans presque tous les secteurs et industries. Chaque jour, des pirates informatiques et des spécialistes de la sécurité découvrent plusieurs nouvelles vulnérabilités de site. Nombre d'entre eux sont immédiatement fermés par les propriétaires et les développeurs, et certains restent tels quels. Than et malfaiteurs utilisent. Mais avec l’aide d’un site piraté, vous pouvez causer de graves dommages à ses utilisateurs et aux serveurs sur lesquels il se trouve.

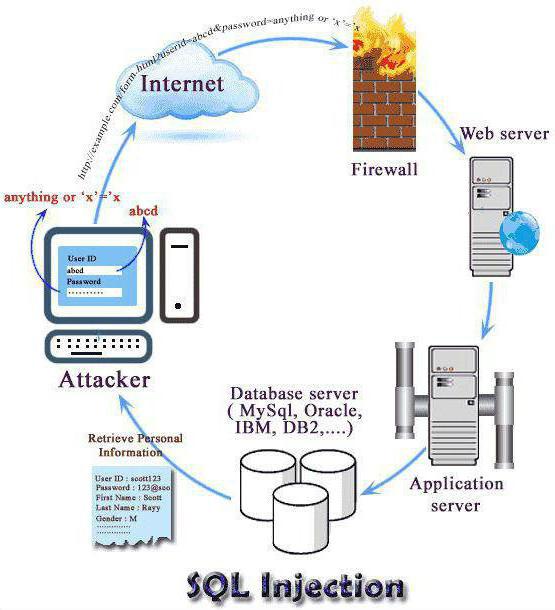

Types de vulnérabilités de site

Lors de la création de pages Web beaucoup utiliséestechnologies électroniques connexes. Certains sont parfaits et testés par le temps, et certains nouveaux et pas encore rodés. Dans tous les cas, il existe plusieurs types de vulnérabilités de site:

- Xss. Chaque site a de petites formes. Avec leur aide, les utilisateurs entrent des données et obtiennent des résultats, s'enregistrent ou envoient des messages. En substituant des valeurs spéciales à ces formulaires, vous pouvez déclencher l'exécution d'un certain script, ce qui peut entraîner une violation de l'intégrité du site et compromettre les données.

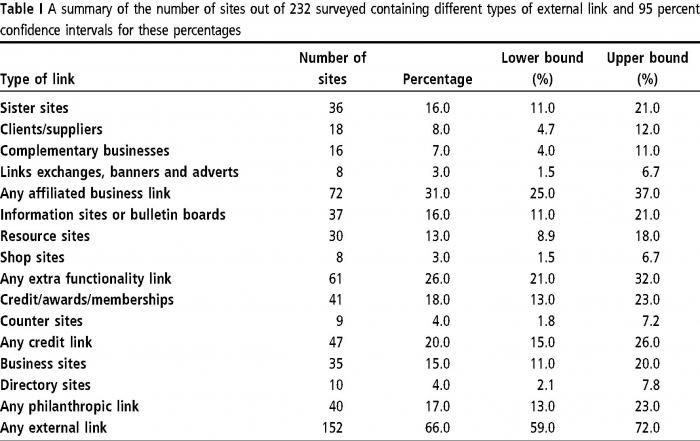

- Injection SQL. Un moyen très courant et efficace d'accéder à des données confidentielles. Cela peut se produire via la barre d'adresse ou via des formulaires. Le processus est effectué par substitution de valeurs qui ne peuvent pas être filtrées par des scripts et exécuter des requêtes sur la base de données. Et avec de bonnes connaissances, cela peut causer une faille de sécurité.

- Erreurs HTML. Pratiquement la même chose que XSS, mais ce n'est pas du code de script incorporé, mais du HTML.

- Les sites de vulnérabilité en raison de l'emplacement des fichiers et des répertoires aux emplacements par défaut. Par exemple, connaissant la structure des pages Web, vous pouvez accéder au code du panneau d'administration.

- Paramètre de protection insuffisant du système d'exploitation sur le serveur. Si une telle vulnérabilité est présente, l'attaquant sera alors capable d'exécuter du code arbitraire.

- Mauvais mots de passe. L'une des vulnérabilités les plus évidentes des sites est l'utilisation de valeurs faibles pour protéger votre compte. Surtout s'il a des droits d'administrateur.

- Débordement de tampon. Utilisé lors du remplacement de données en mémoire, vous pouvez ainsi effectuer vos propres ajustements. Se produit lors de l'utilisation d'un logiciel imparfait.

- Remplacement des pages de ressources Web. Recréation d'une copie exacte du site, sur laquelle l'utilisateur ne peut pas suspecter un tour et saisir ses données personnelles, après un certain temps, transmis à l'attaquant.

- Déni de service. Fondamentalement, ce terme désigne une attaque sur un serveur lorsque celui-ci reçoit un grand nombre de demandes qu'il ne peut pas traiter et qu'il "tombe" ou devient incapable de servir les utilisateurs réels. La vulnérabilité est que le filtre IP n'est pas configuré correctement.

Rechercher des vulnérabilités de site

Les spécialistes de la sécurité effectuent des audits spéciauxressources Web pour les erreurs et les lacunes qui peuvent conduire à un piratage. Cette vérification de site s'appelle le pentesting. Le processus analyse le code source utilisé par le CMS, la présence de modules vulnérables et de nombreux autres contrôles intéressants.

Injection SQL

Ce type de vérification de site installe, filtresi le script a obtenu des valeurs lors de la création de requêtes dans la base de données. Vous pouvez également effectuer manuellement les tests les plus simples. Comment trouver la vulnérabilité SQL sur le site? Maintenant sera considéré.

Par exemple, il existe un certain site my-site.rf. Il y a un répertoire sur sa page principale. En entrant dans celui-ci, vous pouvez trouver dans la barre d'adresse quelque chose comme mon-site.rf /? Product_id = 1. Il est possible que ce soit la demande à la base de données. Pour rechercher des vulnérabilités de site, vous pouvez d'abord essayer d'insérer un guillemet simple dans cette chaîne. En conséquence, il devrait y avoir my-site.rf /? Product_id = 1. "Si un message d'erreur s'affiche sur la page lorsque vous appuyez sur la touche Entrée, une vulnérabilité se produit.

Vous pouvez maintenant utiliser différentes options pour la sélection des valeurs. Les opérateurs combinent, excluent, commentent et bien d’autres.

Xss

Ce type de vulnérabilité peut être de deux types: actif et passif.

Actif implique l’incorporation d’une section de code dans une base de données ou directement dans un fichier sur le serveur. C'est plus dangereux et imprévisible.

Le mode passif consiste à attirer la victime vers une adresse spécifique du site contenant le code malveillant.

Avec XSS, un attaquant peut voler des cookies. Et ils peuvent contenir des données utilisateur importantes. Le vol de la session est une conséquence encore plus terrible.

En outre, un pirate informatique peut utiliser le script sur le site afin que le formulaire au moment de son envoi par l'utilisateur transmette directement les informations à l'attaquant.

Automatiser le processus de recherche

Dans le réseau, vous pouvez trouver beaucoup de scanners intéressants.vulnérabilités de site. Certaines sont fournies séparément, d'autres sont regroupées avec plusieurs similaires et combinées dans une image commune, comme Kali Linux. Ensuite, un aperçu des outils les plus populaires pour automatiser le processus de collecte d’informations sur les vulnérabilités sera présenté.

Nmap

Le scanner de vulnérabilité de site le plus simple pouvant afficher des détails tels que le système d'exploitation, les ports et les services utilisés. Exemple d'application typique:

nmap -sS 127.0.0.1, où, au lieu de l'adresse IP locale, vous devez remplacer l'adresse du site réellement testé.

La sortie vous indiquera quels services sont exécutés et quels ports sont ouverts à ce moment. Sur la base de ces informations, vous pouvez essayer d’utiliser les vulnérabilités déjà identifiées.

Voici quelques clés nmap pour une analyse plus partielle:

- -A. Une analyse agressive qui décharge beaucoup d’informations, mais peut prendre un temps considérable.

- -O. Tente de déterminer le système d'exploitation impliqué sur le serveur.

- -D. Il substituera les adresses IP à partir desquelles la vérification est effectuée. Ainsi, lors de la consultation des journaux du serveur, il était impossible de déterminer l'origine de l'attaque.

- -p. Gamme de ports. Vérifiez à la fois plusieurs services pour la présence d'ouvert.

- -S. Vous permet de spécifier l'adresse IP souhaitée.

WPScan

Ce programme consiste à analyser le site surLa vulnérabilité est incluse dans la distribution Kali Linux. Axé sur la vérification des ressources Web sur le système de gestion de contenu WordPress. Il est écrit en Ruby, donc ça se passe comme ça:

ruby ./wpscan.rb --help. Cette commande affichera toutes les clés et tous les caractères disponibles.

Pour exécuter une vérification simple, vous pouvez utiliser la commande:

ruby ./wpscan.rb --url certains site.ru

En général, WPScan est un utilitaire assez facile à utiliser pour rechercher des vulnérabilités dans votre site.

Nikto

Le programme recherche sur le site une vulnérabilité, également disponible dans la distribution Kali Linux. Il a une fonctionnalité riche avec toute sa simplicité:

- protocoles de numérisation avec HTTP et HTTPS;

- contournant de nombreux outils de détection intégrés;

- balayage à plusieurs ports, même dans une plage non standard;

- soutien à l'utilisation de serveurs proxy;

- Il est possible d'implémenter et de connecter des plug-ins.

Pour exécuter nikto, perl doit être installé sur le système. L'analyse la plus simple est la suivante:

perl nikto.pl -h 192.168.0.1.

Le programme peut "alimenter" un fichier texte qui répertorie les adresses des serveurs Web:

perl nikto.pl -h fichier.txt

Cet utilitaire aidera non seulement les spécialistes de la sécurité à exécuter pentest, mais également les administrateurs de réseau et de ressources à maintenir la santé des sites.

Suite burp

Un outil très puissant pour vérifier non seulementsites, mais en surveillant tout réseau. Il possède une fonction intégrée pour modifier les demandes transmises au serveur en cours de test. Un scanner intelligent qui recherche automatiquement plusieurs types de vulnérabilités à la fois. Il est possible de sauvegarder le résultat de l'activité en cours, puis de le reprendre. Flexibilité, permettant non seulement d'utiliser des plug-ins tiers, mais également d'écrire les vôtres.

L'utilitaire a sa propre interface graphique, ce qui est sans aucun doute pratique, en particulier pour les utilisateurs novices.

SQLmap

Probablement l'outil le plus pratique et le plus puissant pour trouver des vulnérabilités SQL et XSS. La liste de ses avantages peut être exprimée comme suit:

- prise en charge de presque tous les types de systèmes de gestion de bases de données;

- la possibilité d'utiliser les six méthodes de base pour déterminer et appliquer des injections SQL;

- mode de force brute des utilisateurs, leurs hachages, mots de passe et autres données

Avant d’utiliser SQLmap, ils trouvent d’abord le site vulnérable au moyen de dorks - des blancs de requête dans les moteurs de recherche qui aident à éliminer les ressources Web nécessaires.

Ensuite, l’adresse des pages est transférée au programme, qui vérifie. Si la vulnérabilité est déterminée avec succès, l'utilitaire peut l'utiliser lui-même pour obtenir un accès complet à la ressource.

Webslayer

Un petit utilitaire qui vous permet de dépenserattaque par force brute. Peut «forcer» la forme de la ressource, la session, les paramètres du site. Il prend en charge le multithreading, ce qui a un effet considérable sur les performances. Il peut également sélectionner récursivement des mots de passe dans des pages imbriquées. Un support proxy est disponible.

Ressources à vérifier

Le réseau dispose de plusieurs outils pour vérifier la vulnérabilité des sites en ligne:

- coder-diary.ru. Site Web simple pour les tests. Il suffit d'entrer l'adresse de la ressource vérifiée et de cliquer sur "Vérifier". La recherche peut prendre beaucoup de temps, il est donc possible de spécifier votre adresse e-mail afin que, lorsque la vérification est terminée, le résultat soit directement affiché dans la boîte. Le site contient environ 2500 vulnérabilités connues.

- https://cryptoreport.websecurity.symantec.com/checker/. Un service de validation de certificat SSL / TLS en ligne de Symantec. Seule l'adresse de la ressource en cours de vérification est requise.

- https://find-xss.net/scanner/. Le projet analyse un fichier séparé de sites PHP pour rechercher les vulnérabilités ou leurs archives au format ZIP. Vous pouvez spécifier les types de fichiers à analyser et les caractères avec lesquels les données du script sont filtrées.

- http://insafety.org/scanner.php. Scanner pour tester des sites sur la plate-forme 1C-Bitrix. Interface simple et intuitive.

Algorithme de vérification de la vulnérabilité

Tout spécialiste de la sécurité réseau effectue une vérification simple:

- Tout d'abord, il analyse manuellement ou à l'aide d'outils automatisés s'il existe des vulnérabilités sur le site. Si c'est le cas, il en détermine le type.

- En fonction du type de cadeauLa vulnérabilité génère d'autres mouvements. Par exemple, si le CMS est connu, une méthode d'attaque appropriée est choisie. S'il s'agit d'une injection SQL, les requêtes sont sélectionnées dans la base de données.

- La tâche principale est d'obteniraccès privilégié au panneau d'administration. Si cela n’était pas possible, il pourrait être intéressant d’essayer le formulaire et la falsification d’adresse à l’aide du script, puis de le transmettre à la victime.

- Si une attaque ou une pénétration réussit, la collecte de données commence.

- Sur la base des données obtenues, le spécialiste de la sécurité informe le propriétaire du site des problèmes existants et des moyens de les résoudre.

- Les vulnérabilités sont éliminées avec ses mains ou avec l'aide de maîtres tiers.

Quelques conseils de sécurité

Ceux qui développent indépendamment leur propre site Web seront aidés par de simples conseils et recommandations.

Les données entrantes doivent être filtrées de manière à ce que les scripts ou les requêtes ne puissent pas s'exécuter indépendamment ni donner des données de la base de données.

Utilisez des mots de passe complexes et forts pour vous connecter au panneau d'administration afin d'éviter toute force brute.

Si le site est construit sur la base d'un CMS, vous devez le mettre à jour aussi souvent que possible et utiliser uniquement des plugins, modèles et modules éprouvés. Ne surchargez pas le site avec des composants inutiles.

Recherchez fréquemment dans le journal du serveur des occurrences ou des actions suspectes.

Vérifiez votre site Web avec plusieurs scanners et services.

Une configuration correcte du serveur est une condition préalable à son fonctionnement stable et sécurisé.

Si possible, utilisez un certificat SSL. Cela évitera d'intercepter des données personnelles et confidentielles entre le serveur et l'utilisateur.

Outils de sécurité. Il est logique d’installer ou de connecter un logiciel pour éviter les pénétrations et les menaces externes.

Conclusion

L’article s’est avéré volumineux, même siassez pour décrire en détail tous les aspects de la sécurité du réseau. Afin de vous protéger des informations, vous devrez apprendre beaucoup de matériaux et d'instructions. Et aussi apprendre un tas d'outils et de technologies. Vous pouvez demander conseil et assistance à des sociétés professionnelles spécialisées dans la réalisation de tests de performances et la vérification de ressources Web. Bien que ces services se traduisent par un bon montant, la sécurité du site peut être beaucoup plus chère économiquement et en termes de réputation.

</ span> </ p>